Du kan stöta på problem när du konfigurerar ett Kubernetes-kluster när du bara vet hur du använder NodePort för att göra din Kubernetes-tjänst tillgänglig över Internet. När du använder tjänstetypen NodePort kommer ett högt portnummer att tilldelas och du måste tillåta anslutningar till dessa portar i din brandväggsregel. Det är skadligt för din infrastruktur, särskilt om servern är tillgänglig via det öppna Internet. Du kan tilldela ett block med IP-adresser utanför klustret som en klusteradministratör som kan överföra trafik till tjänster där. Det är precis vad vi ska prata om i den här artikeln: att hitta all viktig information om hur man konfigurerar deny service externa IP:er i Kubernetes.

Vad är extern IP-tjänst?

En av tjänstens slutpunkter kommer att ta emot trafik som kommer in i klustret med hjälp av den externa IP-adressen (som destinations-IP) och tjänstporten. Kubernetes ansvarar inte för att hantera extern IP.

Att se till vilken IP som används för att komma åt Kubernetes-klustret är avgörande i den här situationen. Genom att använda den externa IP-tjänstetypen kan vi binda tjänsten till den IP-adress som används för att komma åt klustret.

Det faktum att Kubernetes-nätverket interagerar med Overlay-nätverket är viktigt för att förstå denna situation. Detta innebär att du kan komma åt praktiskt taget alla noder i klustret när du når någon av noderna (master- eller arbetarnod).

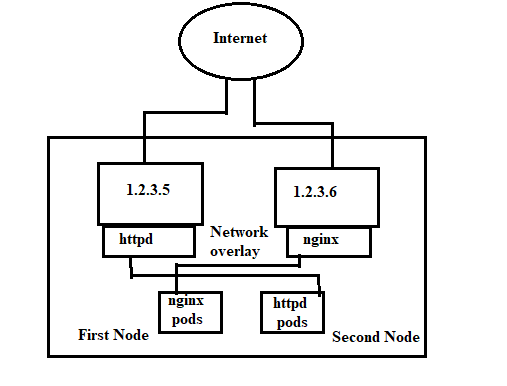

Nätverket visas på detta sätt:

Både nod 1 och 2 i diagrammet delar en enda IP-adress. Den riktiga Poden bor på Nod 1 men IP-adressen 1.2.3.6 är bunden till Nginx-tjänsten på Nod 1. Nod 1:s IP-adress, 1.2.3.4, är bunden till httpd-tjänsten, och Nod 2:s faktiska Pod finns där.

Detta möjliggörs av Overlay-nätverkets underbyggnad. När vi curl IP-adress 1.2.3.4, bör httpd-tjänsten svara; när vi curl 1.2.3.5, bör Nginx-tjänsten svara.

Fördelar och nackdelar med extern IP

Här är fördelarna och nackdelarna med extern IP:

Det är fördelaktigt att använda extern IP eftersom:

-

- Din IP är helt inom din kontroll. Istället för att använda molnleverantörens ASN kan du använda IP som tillhör ditt eget ASN.

Nackdelarna med extern IP inkluderar följande:

-

- Den enkla installationen vi kommer att gå igenom just nu är INTE särskilt lättillgänglig. Detta innebär att om noden misslyckas kommer tjänsten inte längre att vara tillgänglig och du måste åtgärda problemet manuellt.

- För att hantera IP:erna krävs betydande mänsklig arbetskraft. Eftersom IP-adresserna inte är dynamiskt allokerade åt dig måste du göra det manuellt.

Vad är Standard Neka/tillåt beteende?

den ' Tillåt som standard ” anger att all trafik är tillåten som standard. Om det inte är särskilt tillåtet, nekas all trafik som standard när termen ' standard neka .” förutom när en nätverkspolicy anges.

-

- All trafik till och från en pod är tillåten om inga nätverkspolicyer gäller för den podden.

- Om en eller flera nätverkspolicyer är i kraft för en pod av typen ingress, tillåts endast den ingress-trafik som uttryckligen tillåts av dessa policyer.

- När en eller flera nätverkspolicyer tillämpas på en pod av typen egress, är endast den egress-trafik som tillåts av dessa policyer tillåten.

Standardinställningen för andra slutpunktstyper (VM, värdgränssnitt) är att blockera trafik. Endast trafik som är specifikt tillåten av nätverkspolicyn är tillåten, även om inga nätverkspolicyer gäller för slutpunkten.

Bästa tillvägagångssätt: Implicit standardförbudspolicy

Du måste konfigurera en implicit standard för neka-policy som skapats för dina Kubernetes-pods. Detta säkerställer att oönskad trafik automatiskt blockeras. Kom ihåg att policyer för implicita standardförnekar alltid träder i kraft sist; om någon annan policy tillåter trafiken gäller inte förnekandet. Avslaget genomförs först efter att alla andra policyer har beaktats.

Hur skapar jag en standardpolicy för nekande av Kubernetes Pods?

Vi rekommenderar att du använder den globala nätverkspolicyn även om någon av följande regler kan användas för att konstruera en standard förnekar policy för Kubernetes pods. En global nätverkspolicy tillämpas på alla arbetsbelastningar (VM och behållare) över alla namnområden och värdar. En global nätverkspolicy uppmuntrar till ett försiktigt förhållningssätt till säkerhet samtidigt som resurserna försvaras.

-

- Aktivera standard för att neka global nätverkspolicy, icke-namnavstånd

- Aktivera standard för att neka nätverkspolicy, namnintervall

- Aktivera standard för att neka Kubernetes-policy, namnavgränsad

Vad är IP-block?

Med detta väljs specifika IP CIDR-intervall för att tillåtas som ingångskällor eller utgående destinationer. Med tanke på att Pod-IP:er är övergående och oförutsägbara, bör dessa vara klusterexterna IP:er.

Käll- eller destinations-IP för paket måste ofta skrivas om när man använder klusteringångs- och utgångsmetoder. Beroende på vilken nätverksplugin (molntjänstleverantör, tjänstimplementering etc.) som används kan beteendet ändras.

Detta gäller för ingång och det betyder att du i vissa fall måste filtrera inkommande paket som är baserade på den faktiska käll-IP. Å andra sidan kan 'källans IP' som NetworkPolicy fungerar på vara IP:n för en LoadBalancer eller till och med Podens nod, etc.

Detta visar att anslutningar mellan poddar och tjänste-IP:er som skrivs om till externa kluster-IP:er kan utsättas för ipBlock-baserade begränsningar när det gäller egress.

Vilka är standardpolicyerna?

All inkommande och utgående trafik till och från poddar i ett namnområde är som standard tillåtet om det inte finns några kontroller på plats för det namnområdet. Du kan ändra namnutrymmets standardbeteende genom att använda följande exempel.

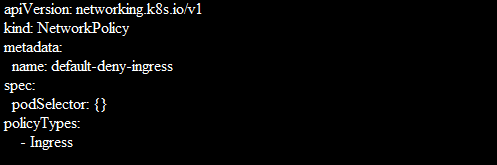

Standard Neka all inkommande trafik

När du skapar en nätverkspolicy som väljer alla poddar men inte inkluderar någon inkommande trafik till dessa poddar, kan du bygga en 'standard' policy för ingressisolering och det är för ett namnområde.

Detta säkerställer att alla pods, oavsett om någon annan NetworkPolicy väljer dem, är isolerade för inträde. Denna regel gäller inte för isolering för att lämna någon kapsel.

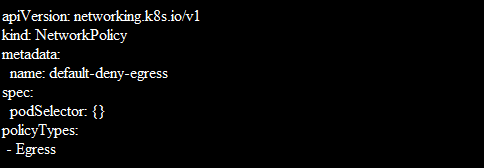

Standard Neka all utgående trafik

När du skapar en NetworkPolicy som väljer alla poddar men förbjuder utgående trafik från dessa poddar, kan du bygga en 'standard' utgående isoleringspolicy och det är också för ett namnområde.

Slutsats

Den här guiden handlade om användningen av DenyServiceExternalIPs. Vi har också utformat en schematisk representation för att få våra användare att förstå att det fungerar. Vi har också tillhandahållit exempelkonfigurationer.