SSH eller Secure Shell-protokoll används för att fjärrlogga in på en maskin och köra kommandon på fjärrmaskinen. Datan som överförs med SSH-protokollet krypteras med speciella algoritmer som gör SSH säkrare än Telnet. I grund och botten är OpenSSH ett verktyg som implementerar detta protokoll.

Vad kommer vi att täcka?

I den här guiden kommer vi att utforska de olika aspekterna av OpenSSH-serverkonfigurationsfilen. Låt oss börja nu.

OpenSSH-konfigurationsfiler

Det finns några kärnfiler för både OpenSSH-klienten och servern. Den har två typer av konfigurationsfiler:

1. Filer relaterade till klientsidan: En av filerna är ssh_config. Det är en systemomfattande konfigurationsfil. Denna fil finns på /etc/ssh/ssh_config.

Den andra filen är config som är en användarspecifik konfigurationsfil som finns på $HOME/.ssh/config.

SSH-programmet på en värd tar konfigurationen antingen från dessa filer eller via kommandoradsgränssnittet. När det gäller de tidigare nämnda filerna ges den systemomfattande konfigurationsfilen, som är ssh_config, prioritet framför den användarspecifika 'config'-filen.

2. sshd_config: Det är relaterat till serversidan. OpenSSH-servern läser den här filen när den startar.

Utforska sshd Konfigurationsfil

sshd-konfigurationsfilen innehåller många direktiv som också kan anpassas. Låt oss titta på standardlayouten för denna fil:

$ katt / etc / ssh / sshd_config

# Detta är sshd-serverns systemomfattande konfigurationsfil. Ser

# sshd_config(5) för mer information.

Hamn 222ListenAddress 0.0.0.0

ListenAddress ::

HostKey / etc / ssh / ssh_host_key

ServerKeyBits 768

Logga inGraceTime 600

KeyRegenerationInterval 3600

PermitRootLogin ja

IgnoreraRhosts ja

StrictModes ja

X11Vidare nr

AllowTcpForwarding nr

tillåtTTY nr

X11DisplayOffset 10

PrintMotd ja

Håll vid liv ja

SyslogFacility AUTH

LogLevel INFO

RhostsAutentiseringsnr

RhostsRSAAautentiseringsnr

RSAAautentisering ja

Lösenordsautentisering ja

AllowEmptyPasswords no

CheckMail nr

Alla rader som börjar med '#' tas som en kommentar. Låt oss utforska några av de givna parametrarna:

1. Portdirektivet anger ett portnummer. Detta är portnumret på vilket sshd lyssnar efter anslutningar. Standardvärdet för denna port är 22 som är standard. Men i vårt fall ändrade vi det till 222.

Vi kan också specificera mer än ett hamndirektiv. På så sätt kan vi använda flera portar för att lyssna på sshd-anslutningarna.

2. ListenAddress innehåller IP-adressen för att lyssna på. Standardåtgärden är att lyssna på alla IP-adresser som är bundna till servern. Observera också att portdirektivet måste efterträda ListenAddress-direktivet.

3. Den privata RSA-värdnyckelfilens fullständiga sökväg specificeras av HostKey-direktivet. I det föregående fallet är vägen /etc/ssh/ssh_host_key .

4. PermitRootLogin-direktivet tillåter rotinloggning för sshd när den är inställd på yes. Detta bör ställas in på no om inte filerna hosts.allow och hosts.deny används för att begränsa sshd-åtkomsten.

5. Direktivet X11Forwarding tillåter vidarebefordran av X Window System när det är inställt på ja.

6. Vilken Syslog-anläggning som sshd bör användning anges med SyslogFacility-direktivet. Behåll standardvärdet som det är.

7. Loggningsnivån för Syslog anges med LogLevel-direktivet.

Ändra sshd Hamn

Som standard är sshd eller OpenSSH-serverdemonen använder port 22 i TCP-protokollet. Det rekommenderas att ändra detta portnummer till något annat värde i en testmiljö. Detta försäkrar oss om att serveranslutningen är tillgänglig hela tiden.

Det är också en god praxis att kontrollera syntaxen för konfigurationen av en ny sshd_config-fil innan du använder den, oavsett vilken port den körs på. För att kontrollera syntaxen kan vi använda följande kommando:

$ sshd -t

Det är också viktigt att notera att endast root-användaren ska kunna läsa och skriva till denna fil. Detta betyder att om en sshd_config-konfigurationsfil är ordentligt säker, krävs root-behörighet för att köra det föregående kommandot.

Om ingen utdata visas när du kör det föregående syntaxverifieringskommandot betyder det att filen är okej.

Ändra standardkonfigurationsfilen och porten

I vissa fall vill vi köra en ny instans av sshd på en annan hamn. Detta kan bero på att port 22 redan är i bruk eller att det kan finnas vissa riskområden för att ändra denna port i en produktionsmiljö. I sådana typer av situationer kan vi skapa en alternativ konfigurationsfil för vår server.

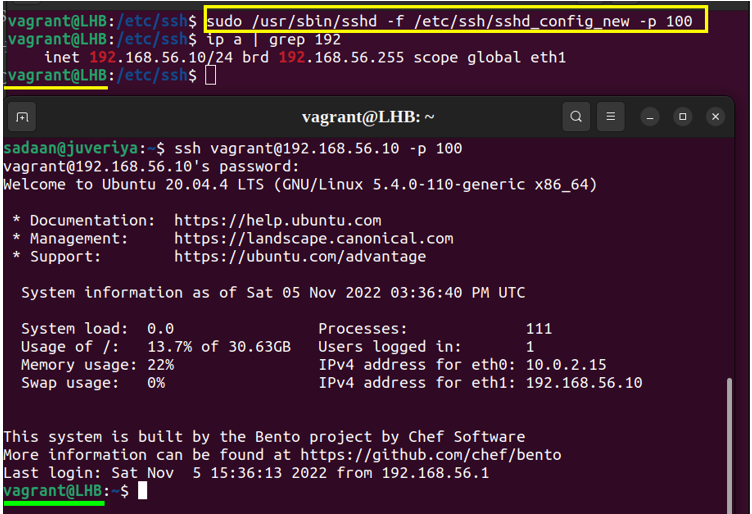

Låt oss skapa en ny sshd_config-fil som sshd_config_new. Den här filen kan användas för vissa olika serverparametrar. Låt oss nu ange att den här filen ska betraktas som den nya serverkonfigurationsfilen på portnummer 100:

$ sudo / usr / sbin / sshd -f / etc / ssh / sshd_config_new -s 100

sshd-demonen lyssnar nu på port 100. Vi kan använda vilket portvärde som helst men inte det som redan används.

Låt oss nu kontrollera om vår nya port fungerar som önskat. För detta måste vi använda ett ssh-klientprogram och köra följande kommando:

$ / usr / bin / ssh -s 100 < ip av servern >

Alternativet '-p' anger port 100 som ska användas på fjärrservern. Om vi testar lokalt kan vi använda serverns IP för att vara lokalvärdens IP:

Felsökning av OpenSSH-konfiguration

Ibland fungerar inte vår server som önskat. I sådana fall kan vi använda '-d'-flaggan för att felsöka OpenSSH-serverkonfigurationen. Med hjälp av '-d'-flaggan går servern in i felsökningsläget och hanterar endast en enda anslutning.

Utdatan som produceras i felsökningsläget är utförlig. Vi kan använda fler '-d'-flaggor för att höja felsökningsnivån. Låt oss köra debug-kommandot på vår server med den nya konfigurationsfilen:

$ / usr / sbin / sshd -d -s 100 -f / etc / ssh / sshd_config_new

Utdata från föregående kommando loggas till stderr istället för att använda AUTH-funktionen för syslogd.

Slutsats

OpenSSH-demon eller sshd är en avgörande del av många administrationsinfrastrukturer. Som sådan kräver det expertis för att hantera det för optimal drift. I den här artikeln lärde vi oss om OpenSSH-serverkonfigurationsfilen som sshd_config.